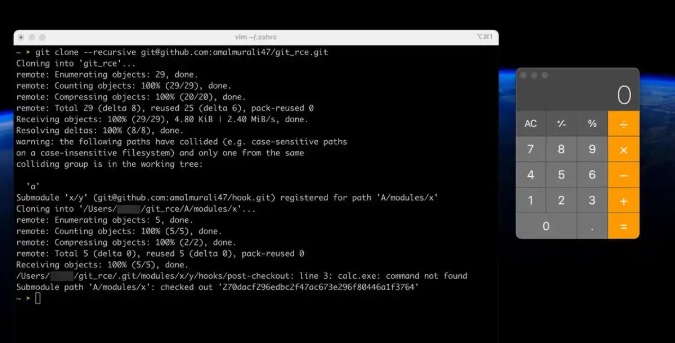

Git CLI存在一个高危漏洞,攻击者可利用该漏洞在Linux和macOS系统上实现任意文件写入。目前该漏洞的概念验证(PoC)利用代码已公开。该漏洞编号为CVE-2025-48384,CVSS严重性评分为8.1分。当用户执行

git clone –recursive命令克隆恶意仓库时,攻击者可借此实现远程代码执行。

一个看似无害的回车符(Carriage Return),竟然能让 Git 的子模块克隆逻辑彻底“失控”,甚至引发远程代码执行(RCE)!近日,研究人员 David Leadbeater 披露了一个严重漏洞(CVE-2025-48384),攻击者可以通过精心构造的 .gitmodules 文件,在类 Unix 系统上实现任意文件写入,最终控制用户系统。这一漏洞利用的是 Git 配置解析中对 \r 字符处理的不一致性,看似微小的逻辑差异,却构成了实质性安全威胁。

该研究者表示:“在类 Unix 平台上,如果你对不可信的仓库执行了 git clone –recursive 操作,极有可能会导致远程代码执行(RCE)。请尽快更新 Git 及其他嵌入 Git 的软件(包括 GitHub Desktop)到修复版本。”

原文链接:https://dgl.cx/2025/07/git-clone-submodule-cve-2025-48384#_

该漏洞特别影响macOS和Linux平台上未打补丁的Git CLI版本(v2.43.7、v2.44.4、v2.45.4、v2.46.4、v2.47.3、v2.48.2、v2.49.1和v2.50.1之前的版本)。值得注意的是,由于非UNIX系统在控制字符处理上的根本差异,Windows系统不受此漏洞影响。

企业必须立即通过各自的包管理器将受影响的Git CLI升级至已修复版本(v2.43.7、v2.44.4、v2.45.4、v2.46.4、v2.47.3、v2.48.2、v2.49.1或v2.50.1)。用户可通过执行git –version命令验证当前Git版本,并与存在漏洞的版本范围(包括v2.50.0、v2.49.0、v2.48.0-v2.48.1、v2.47.0-v2.47.2、v2.46.0-v2.46.3、v2.45.0-v2.45.3、v2.44.0-v2.44.3以及v2.43.6及更早版本)进行比对。

macOS平台的GitHub Desktop用户应暂时避免使用该客户端进行Git操作,转而使用已打补丁的Git CLI进行仓库管理,直至官方发布修复补丁。安全团队可实施检测机制,使用自定义代理规则监控针对外部仓库的可疑

git clone –recursive操作,同时在克隆不受信任的仓库前审计.gitmodules文件内容。

No Responses (yet)

Stay in touch with the conversation, subscribe to the RSS feed for comments on this post.